1 転換期を迎える三層の対策

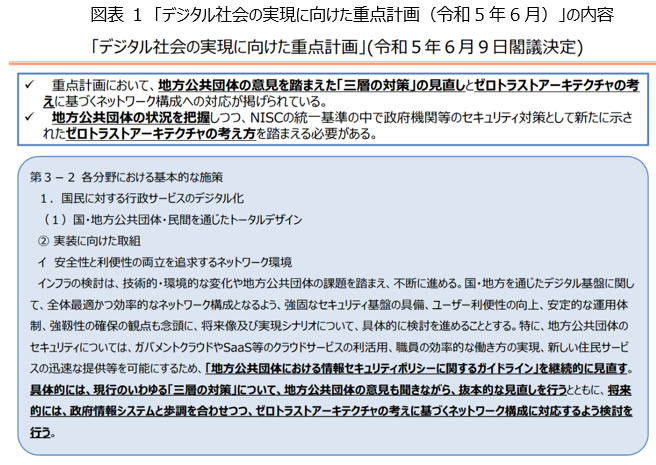

地方自治体の庁内情報ネットワークが、転換点を迎えています。現在のネットワーク構成の原則である「三層の対策」が、ガバメントクラウドやSaaS等のクラウドサービスの利活用、職員の効率的な働き方の実現、新しい住民サービスの迅速な提供等を可能とするために、見直しを求められているからです。政府は「デジタル社会の実現に向けた重点計画」(令和5年6月 閣議決定)「第3-2 1.(1)②イ」において、「『三層の対策』について、地方公共団体の意見も聞きながら、抜本的な見直しを行うとともに、将来的には、政府情報システムと歩調を合わせつつ、ゼロトラストアーキテクチャの考えに基づくネットワーク構成に対応するよう検討を行う。」と記載しており、地方自治体におけるゼロトラストアーキテクチャ(以下「ゼロトラスト」という。)の導入の検討を明らかにしています。

出所「地方公共団体における情報セキュリティポリシーに関するガイドラインの改定等に係る検討会(第9回)」資料2-1 地方公共団体のセキュリティ対策に係る国の動きと地方公共団体の状況について

総務省自治行政局デジタル基盤推進室

2 ゼロトラストとは何か

(1) ゼロトラストの定義

ゼロトラストとは何でしょうか。「第8回 検討会(令和5年2月21日開催)」「資料4 次期LGWANに関する検討会の検討状況について(地方公共団体情報システム機構)」(以下「次期LGWAN検討会資料」という。)では、「ゼロトラストとは、『内部ネットワークやデバイスからのアクセスを暗黙に信頼せず、常にアクセスの信頼性を検証することで企業の情報資産やIT資産を保護すること』に焦点をあてたセキュリティの考え方。『信頼がない』アクセスは境界内であっても許可されない点が、境界型防御と異なる。」と定義しています。

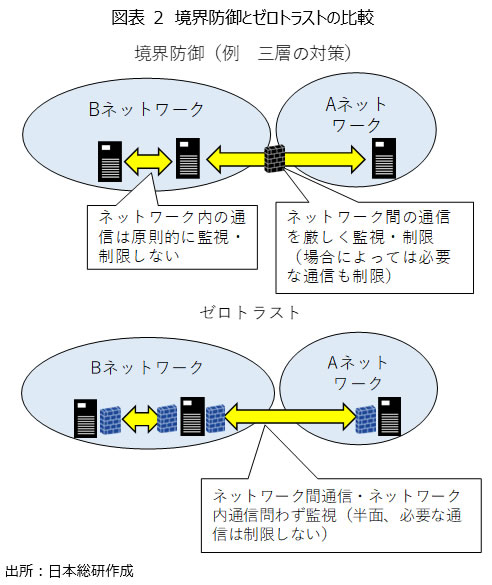

境界防御とは、ネットワーク間の通信を厳しく制限・監視するもので、「三層の対策」における基本的考え方です。境界防御では、ネットワークを超える通信は、必要な通信であっても厳しく制限します。その半面、ネットワーク内の通信は基本的に制限・監視しません。

それに対してゼロトラストは、ネットワーク間・ネットワーク内問わず全ての通信を監視しますが、ネットワーク間の必要な通信は制限しません。ゼロトラストはネットワーク全体のセキュリティレベルを向上させるので、コストはかかりますが、クラウドサービス等を利活用した市民サービス向上や業務効率化は容易になります。

(2) ゼロトラストで必要な技術的対策

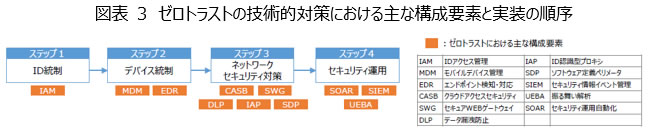

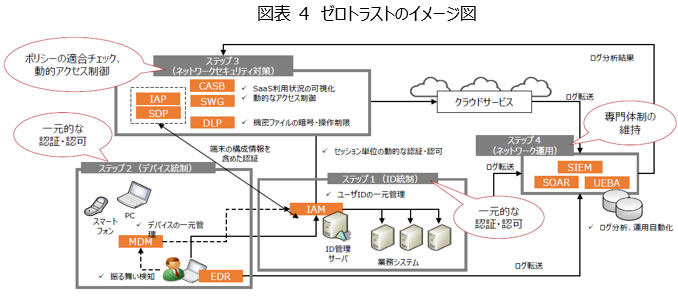

ゼロトラストを実現するためには、具体的にどのようなセキュリティ対策を取ればよいのでしょうか。ゼロトラストはセキュリティにおける考え方であり、具体的にどのような技術的対策が必要で、どのように実装すればよいか、明確に決まっているわけではありません。取るべき技術的対策については、議論が分かれるところですが、次期LGWAN検討会資料において、ゼロトラストにおける技術的対策における主な構成要素と実装の順序、およびゼロトラストのイメージを示しています。この資料に基づき、ゼロトラストの技術的対策における主な構成要素と実装順序を説明すると、以下の通りです。(説明部分は日本総研の解釈です。)

•ステップ1 ID統制

誰がどのリソースにアクセスでき、どのようなことができるのかに関する権限を一元的に管理し、認証・認可する仕組みを構築する。

•ステップ2 デバイス統制

ネットワークに接続する機器を一元的に識別・認証・認可し、それらを外部からの攻撃から保護するとともに、その振る舞いを監視する仕組みを構築する。

•ステップ3 ネットワークセキュリティ対策

ネットワーク内の全ての通信・データが情報セキュリティポリシーに基づきアクセス・操作されることを担保するとともに、改ざんや漏洩を防止する仕組みを構築する。なおアクセス制御は情報セキュリティポリシーに基づき行われるだけでなく、アクセスの都度リスクを評価して行う。

•ステップ4 セキュリティ運用・ネットワーク運用

ネットワーク内の全ての通信・データ・機器の現状・動作に関する記録(ログ)が、自動で集約・分析・一元管理されることで、サイバー攻撃の早期検知・対応を可能にする仕組みを構築する。

なお当該資料では「現状では、ゼロトラスト全体をカバーできる単一のソリューションは存在しない。例えば、EDRやCASB、SWGなど様々な構成要素を組み合わせて実装する必要。また、それらの構成要素には実装の順序があり、技術面や費用面双方を鑑みたうえで順を追って導入することが重要となる。」としています。(EDR、CASB、SWGの意味については図表3を御参照ください。)

出所 「地方公共団体における情報セキュリティポリシーに関するガイドラインの改定等に係る検討会(第8回)」資料4 次期LGWANに関する検討会の検討状況について

地方公共団体情報システム機構

地方公共団体情報システム機構

出所 「地方公共団体における情報セキュリティポリシーに関するガイドラインの改定等に係る検討会(第8回)」資料4 次期LGWANに関する検討会の検討状況について

地方公共団体情報システム機構

地方公共団体情報システム機構 3 自治体における当面の対応

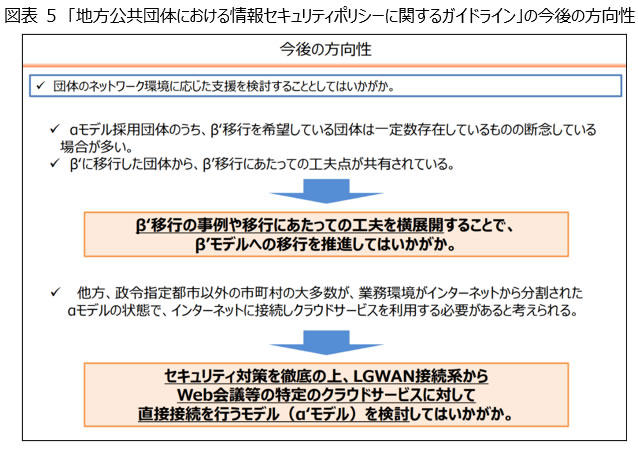

(1) 総務省の方針

政府のゼロトラストへの移行の方針を受けて総務省では、「第9回 地方公共団体における情報セキュリティポリシーに関するガイドラインの改定等に係る検討会(以下「検討会」という。)(令和5年10月10日開催)」において、自治体の情報システムを、多くの自治体において採用されているαモデルから、α’モデルやβ’モデルへの移行を促す方向を示しています。

出所 「地方公共団体における情報セキュリティポリシーに関するガイドラインの改定等に係る検討会(第9回)」資料2-1 地方公共団体のセキュリティ対策に係る国の動きと地方公共団体の状況について

総務省自治行政局デジタル基盤推進室

総務省自治行政局デジタル基盤推進室 総務省におけるこの方針を受けて、多くの自治体がα’モデルやβ’モデルへの移行の検討を始めています。しかし、「デジタル社会の実現に向けた重点計画」に記載の通り、将来的にはゼロトラストへの移行が進むと予想されるため、α’モデルやβ’モデルへの移行はその過渡期の対応にすぎないと推察されます。つまり、αモデルからα’モデルやβ’モデルへの移行を検討する場合、その次のステップであるゼロトラストへの移行も見据えて移行計画を立てる必要があります。

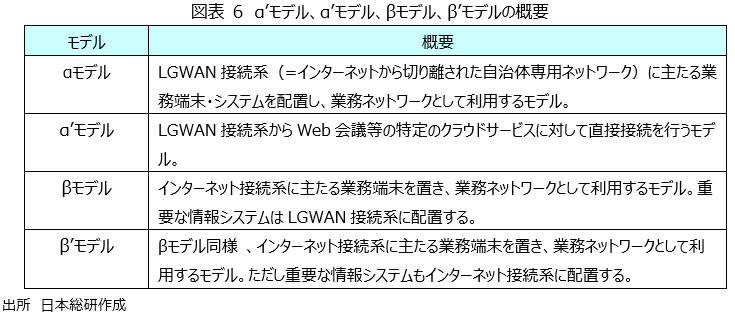

(2) αモデル、α’モデル、β’モデルとは

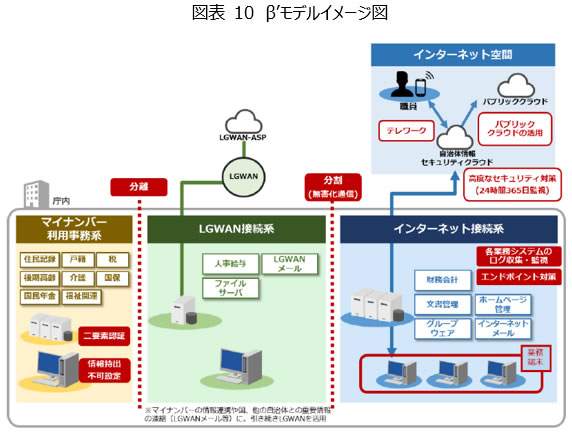

ここでいうαモデル、α’モデル、β’モデルとは、以下の図表のようなネットワーク構成を指します。なお本文に直接関係ありませんが、比較のためβモデルについてもご紹介します。

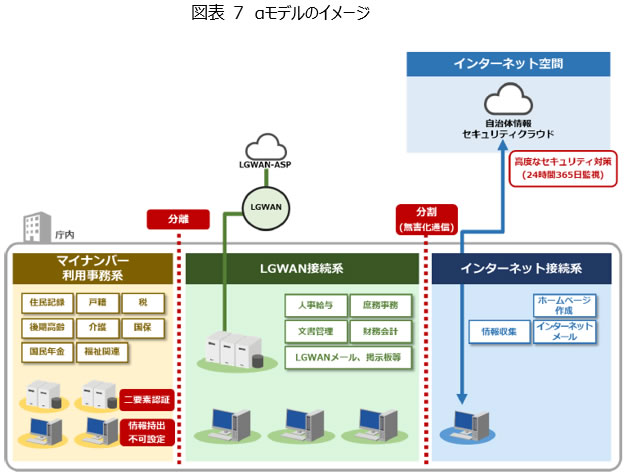

αモデルは、「三層の対策」の基本的なネットワーク構成です。多くの自治体で採用されているモデルで、全体のイメージは以下の通りです。

出所「地方公共団体における情報セキュリティポリシーに関するガイドライン(令和5年3月版)」 総務省「図表21 三層の構えによる自治体情報システム例

」より

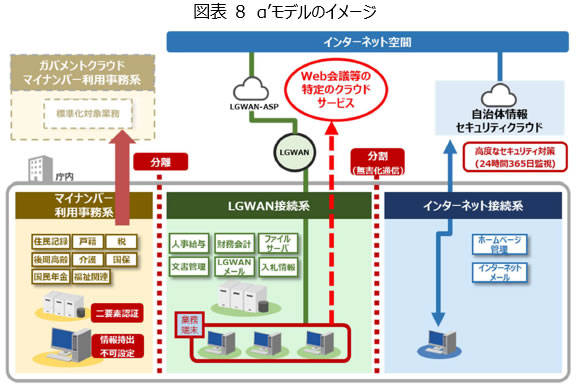

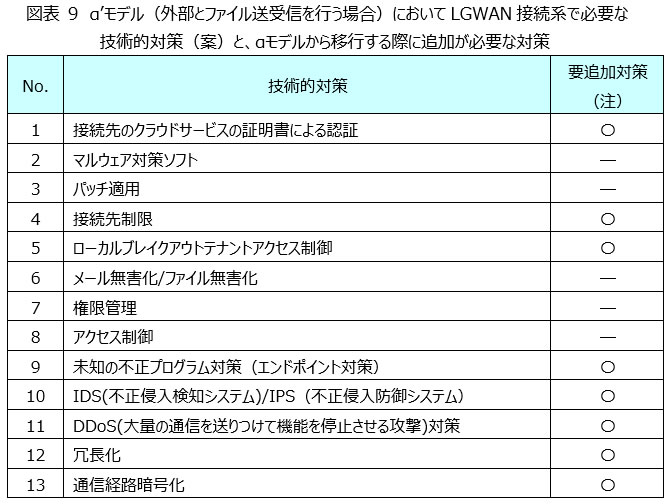

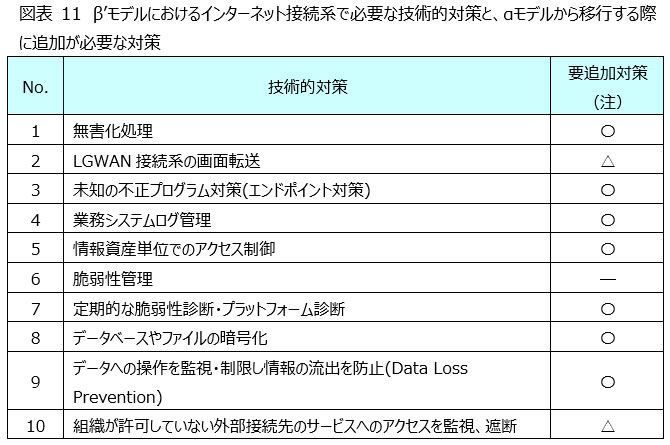

」よりα’モデルのイメージと必要な技術的対策の案は、「第9回 検討会」資料2-1に記されています。β’モデルに必要な技術的セキュリティ対策は、「地方公共団体における情報セキュリティポリシーに関するガイドライン(令和5年3月版)に記載されています。これらをまとめると、次の図表の通りです。α’モデル、β’モデルへ移行する場合、これらの技術的セキュリティ対策の実施が必要になります。(このほかに組織的対策・人的対策が必要となりますが、本文では割愛します。)

出所 「地方公共団体における情報セキュリティポリシーに関するガイドラインの改定等に係る検討会(第9回)」資料2-1 地方公共団体のセキュリティ対策に係る国の動きと地方公共団体の状況について

総務省自治行政局デジタル基盤推進室

総務省自治行政局デジタル基盤推進室

注 ○:αモデルから移行する際に追加が必要 ―:αモデルにおいて既に実施済み

出所 「地方公共団体における情報セキュリティポリシーに関するガイドラインの改定等に係る検討会(第9回)」資料2-1 地方公共団体のセキュリティ対策に係る国の動きと地方公共団体の状況について

総務省自治行政局デジタル基盤推進室 より日本総研作成

総務省自治行政局デジタル基盤推進室 より日本総研作成

出所「地方公共団体における情報セキュリティポリシーに関するガイドライン(令和5年3月版)

」総務省

」総務省

注 ○:αモデルから移行する際に追加が必要 △:αモデルで実施されているが大幅な変更が必要 ―:αモデルにおいて既に実施済み

出所 「地方公共団体における情報セキュリティポリシーに関するガイドライン(令和5年3月版)

」総務省 より日本総研作成

」総務省 より日本総研作成4 ゼロトラストの主な構成要素とα’モデル・β’モデルに必要な対策との比較

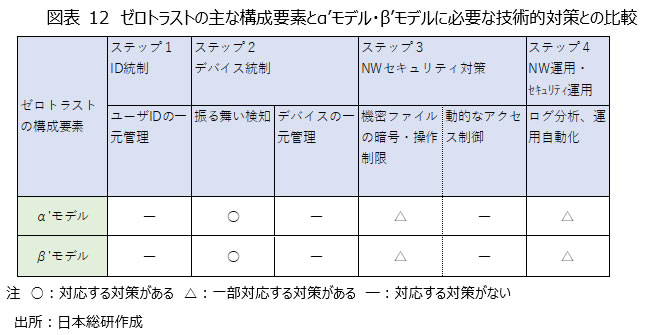

ではα’モデル・β’モデルに必要な技術的対策は、ゼロトラストの主な構成要素にどの程度対応しているのでしょうか。以下に比較表を作成しました。(注 以下の比較表では、「冗長化」などα’モデルやβ’モデルにおいて必須の対策であっても、ゼロトラストの構成要素に当てはまらない対策は記載を省いています。構成要素に当てはまらないだけで不要な対策であることを意味しません。)

この比較により、α’モデルやβ’モデルは「三層の対策」に基づくモデルであるものの、それらに対応した技術的対策を取ることは、ゼロトラスト移行への準備となることがわかります。とくに「未知の不正プログラム対策(ゼロトラストの「振る舞い検知」に相当)」やβ’モデルに求められる「データベースやファイルの暗号化(同「機密ファイルの暗号化・操作制限」に相当)」「業務システムログ管理(同「ログ分析」に相当」等は引き続きゼロトラストにおいても重要な技術的対策となります。

その一方で、α’モデル・β’モデルに移行したとしても、ゼロトラストに移行するには、さらに技術的対策を追加・強化しなければならないこともわかります。では、どのような技術的対策を追加・強化しなければならないのでしょうか。ゼロトラストの構成要素ごとに、以下説明します。(α’モデル・β’モデルにおいて、必須の対策だけでなく、推奨する対策も取っていることを前提とします。)

(1) Step1 ID統制:ユーザIDの一元管理

ユーザIDの一元管理は、ゼロトラスト移行の第一歩となります。現状ではネットワークや端末のユーザIDをActive Directory(Microsoft社が提供する、ユーザ及びIT資産管理サービス)で管理し、情報システムのユーザIDをSSO(シングルサインオン)システムにより管理する自治体が多いと認識しています。ただし両者の連携が完全ではなかったり、一部対応していない情報システムがあったりするケースがあります。ゼロトラスト導入時には、これらを拡張・整備し、端末・ネットワーク・情報システムのユーザIDと権限を統合的に管理する認証基盤の構築が必要となります。

(2) Step2 デバイス統制:デバイスの一元管理

PC・タブレット端末・スマートフォン等のデバイスの一元管理・セキュリティ管理が必要となります。現在は資産管理ソフトによりPCの管理を行っている自治体が多いと思われますので、ゼロトラスト導入時にはMDM(モバイルデバイス管理ソフト)等を組み合わせて、モバイルデバイスを含めた一元管理体制の構築が必要です。

(3) Step3 NWセキュリティ対策:機密ファイルの暗号化・操作制限

α’モデルの場合、ゼロトラスト移行時には、データベースやファイルの暗号化、データへの操作を監視・制御し情報の流出を防止する対策(例:端末から持ち出された資料を自動的に暗号化する)が必要になります。

また、β’モデルの場合、通信経路の暗号化が必要になります。

(4) Step3 NWセキュリティ対策:動的なアクセス制御

現在のアクセス制御は、セキュリティポリシーや権限表に基づき行われており、これを変更しない限りアクセス権限は変更されません。これを静的管理といいます。

ゼロトラストでは、たとえ権限表に基づくアクセスであっても、ユーザの振る舞い等に応じてアクセスごとにリスクを評価し、場合によってはアクセス拒否を行う必要があります。つまり、動的管理を行う必要があります。(例:東京からアクセスした10分後に同一IDで大阪からアクセスがあった場合、アクセスを拒否する等)

(5) Step4 NW運用:ログ分析、運用自動化

α‘モデルではIDS/IPS(=ネットワークのログ管理が可能)の設置が、β’モデルでは「業務システムログ管理」が求められています。ゼロトラストでは、ネットワーク・業務システムを問わず、ログを包括的かつ自動で収集・分析し、リアルタイムにセキュリティリスクを評価することが必要になります。

5 最後に

本文では最初に、自治体のネットワーク構成の原則である「三層の対策」が転換期を迎えており、政府はゼロトラストの導入を検討していることを述べました。総務省ではこの方針を受け、当面の対応としてα’モデルやβ’モデルへの移行を推進することとしました。これを受けて、自治体ではα’モデルやβ’モデルへの移行検討が始まっています。

ゼロトラストへの移行の前段階として、α’モデルやβ’モデルへ移行することは、妥当と考えます。しかし、将来ゼロトラストへの移行が進む可能性が高いため、現段階からユーザIDの一元管理等、「4 ゼロトラストの主な構成要素とα’モデル・β’モデルに必要な対策との比較」の(1)~(5)に記載した対策を、どのタイミングでどのように実施するかを検討しておく必要があります。例えばα’モデルやβ’モデルに移行する際や、Active DirectoryやWSUS(Windows Server Update Service:Microsoft社製品に対するアップデートサービスを提供するサーバ)・ファイアウォール等のネットワークやセキュリティに関わる機器・サーバを更新する際に、ユーザIDの一元管理やデバイスの一元管理も実施する等、一部でもよいので、ゼロトラスト移行を踏まえたセキュリティ強化を併せて行うことが、将来の円滑なゼロトラスト移行につながると認識しています。

以上

※記事は執筆者の個人的見解であり、日本総研の公式見解を示すものではありません。