経済安全保障分野におけるセキュリティ・クリアランス制度等に関する有識者会議が2023年2月から開催されている。セキュリティ・クリアランスとは、政府の秘密情報の漏えいによる不利益を防ぐために、秘密情報を取り扱う人物等を事前に審査する仕組みのことを指す。

今後、制度設計に関する議論が進んでいくこととなるが、筆者は重要インフラ(電気通信、エネルギー等)におけるサイバーセキュリティについて、セキュリティ・クリアランスの対象とすることが望ましいと考える。民間企業によるインフラサービスの安定供給には、サイバーセキュリティの確保が必須だが、その確保のための一つの方策として、民間側でも政府の有する機密情報を適切に理解できることが重要である。機密情報に事業者がアクセスすることができれば、高度な未知の事例を分析する機会が生まれ脅威に対処しやすくなりサイバーセキュリティの向上に資すると考えられる。サイバーセキュリティ向上のための機密情報共有について各国の協力関係の構築が進められているが、他方で日本はセキュリティ・クリアランスが制度化されていないことから関係構築が進んでいないという指摘がされている。NATO諸国等においてセキュリティ・クリアランスの制度整備がなされていることを前提としているように、サイバーセキュリティ向上のための機密情報の共有にセキュリティ・クリアランスが求められるのは、国際的なスタンダードといえる。

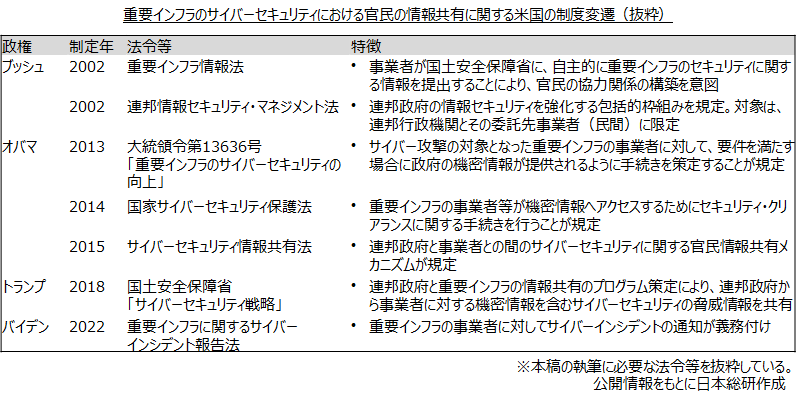

制度設計にあたり機密情報を誰に共有すべきかという情報の共有範囲は重要な論点の一つである。そこで本稿では、先行する米国の制度を紹介し、情報の共有範囲の視点から重要インフラのサイバーセキュリティにおける官民の情報共有のあり方について述べる。

米国の制度の紹介

米国では、2002年ブッシュ政権時、重要インフラ情報法が成立した。事業者が国土安全保障省に自主的に重要インフラのセキュリティに関する情報を提出することにより、官民の協力関係の構築が意図されていた。また同年、連邦政府の情報セキュリティを強化する包括的枠組みを規定した連邦情報セキュリティ・マネジメント法(Federal Information Security Management Act of 2002:FISMA)が成立した。FISMAが対象とする枠組みは連邦行政機関とその委託先事業者(民間)に限定されていた。

オバマ政権時には、2013年大統領令第13636号「重要インフラのサイバーセキュリティの向上」が出された。ここでは、サイバー攻撃の対象となった重要インフラの事業者に対して、要件を満たす場合に政府の機密情報が提供されるように手続きを策定することなどが規定された。その際、セキュリティ・クリアランスの審査を効率的に実施することも定められた。2014年に成立した国家サイバーセキュリティ保護法では、国土安全保障省に国家サイバーセキュリティ・通信統合センター(National Cybersecurity and Communications Integration Center:NCCIC)が設置され、大統領令ではなく法律によって重要インフラの事業者等が機密情報へアクセスするためにセキュリティ・クリアランスに関する手続きを行うことが規定された。その他大統領令による情報共有に関する指令が出されていたため、包括的な立法の必要性から、2015年にサイバーセキュリティ情報共有法が成立し連邦政府と事業者との間のサイバーセキュリティに関する官民情報共有メカニズムが規定された。

トランプ政権時には、2018年国土安全保障省の「サイバーセキュリティ戦略」において、連邦政府と重要インフラのサイバーセキュリティを確保するために、情報共有のプログラムが策定された。このプログラムにより連邦政府から事業者に対して、機密情報を含むサイバーセキュリティの脅威情報が迅速に共有されやすくなった。

民から官への情報提供は、業界の自主的な取組を促進するというものであったが、2021年コロニアルパイプラインがランサムウェアにより操業停止となる事件を契機にサイバーインシデントの報告などに関する法的拘束力が強まった。2022年には2022年重要インフラに関するサイバーインシデント報告法が成立し、重要インフラの事業者に対してサイバーインシデントの通知が義務付けられた。このように、米国では政府が保有する機密指定された情報に事業者がアクセスできるようにしつつ、事業者から連邦政府への情報提供が義務付けられるように制度が変化してきた。この双方向性をもつ情報共有の構造を支える上で情報の保全措置を担保するセキュリティ・クリアランスは重要な制度といえる。

日本への示唆

日本の重要インフラのサイバーセキュリティにおける官民の情報共有の仕組みとしては、すでに内閣サイバーセキュリティセンター(NISC)が「重要インフラのサイバーセキュリティに係る行動計画」を定めている(2022年6月)。この行動計画では「障害対応体制の強化」、「安全基準等の整備及び浸透」、「情報共有体制の強化」、「リスクマネジメントの活用」、「防護基盤の強化」の5つの施策群がある。このうち、官民の情報共有については「情報共有体制の強化」で取り上げられており、ここでは民間側のセプター(※)が内閣官房から情報を提供されることとなっているが、提供を受ける人物に関するセキュリティ・クリアランスに関する内容は行動計画に含まれていない。漏洩リスクを軽減しつつより情報共有を充実させるためには、ベンチマークとしての米国の例を参考にしつつ、早期に制度を整備することが望ましい。

制度化の際には、重要インフラのサイバーセキュリティの担当者や管理者といった要となる配置については、機密情報を取り扱う必要性に応じたセキュリティ・クリアランスの要否/水準を検討することが適当であると考える。また、事業者側のリソース不足への懸念を考慮すると、一事業者に制度整備の負担を寄せるのではなく業界としてのサポート体制を構築することも一案である。

(※)セプター:CEPTOAR Capability for Engineering of Protection, Technical Operation, Analysis and Response 重要インフラ事業者等の情報共有・分析機能及び当該機能を担う組織

参考文献:

Chon Abraham, Sally Daultrey「Considerations for NATO in Reconciling Challenges to Shared Cyber Threat Intelligence: A study of Japan, the US and the UK」Cyber Threats and NATO 2030: Horizon Scanning and Analysis, NATO Cooperative Cyber Defence Centre of Excellence (CCDCOE)

永野秀雄「米国の重要インフラに関するサイバーセキュリティとセキュリティ・クリアランス法制(上)」法政大学人間環境学会人間環境論集

内閣官房 経済安全保障分野におけるセキュリティ・クリアランス制度等に関する有識者会議「第2回資料1」

米運輸保安局「Security Directives and Emergency Amendments」

※記事は執筆者の個人的見解であり、日本総研の公式見解を示すものではありません。